GMOトラスト・ログイン

このページでは、Face LoginをGMOトラスト・ログインと統合するための詳細な手順について説明します。

ステップ1. JCV Cloud Face Loginのクライアントを追加

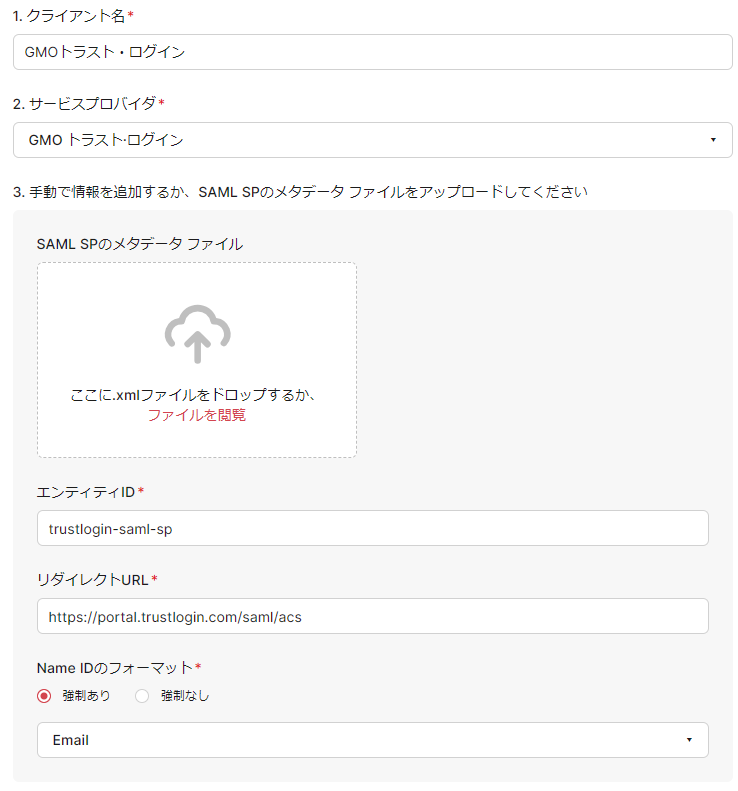

クライアントの節を参照し、クライアントを追加します。

エンティティIDは、trustlogin-saml-spで、リダイレクトURLは、https://portal.trustlogin.com/saml/acsで入力してください。

Name IDのフォーマットは、強制ありとEmailで設定してください。

GMOトラスト・ログインのクライアント設定例

ステップ2. SPメタデータファイルを取得

こちらから SP メタデータ ファイルをダウンロードしてください。

ステップ3. GMOトラスト・ログインに外部IDPを追加

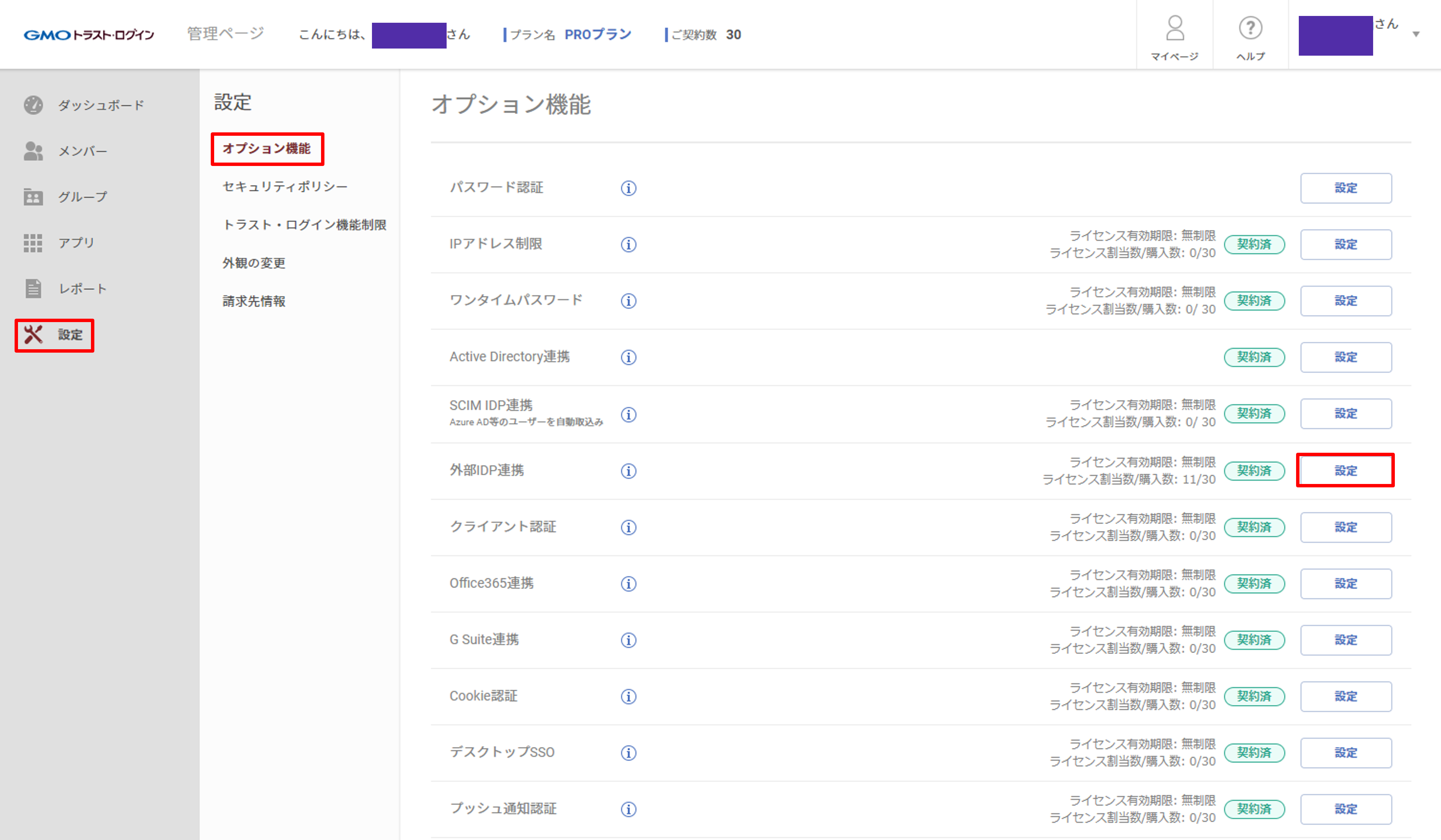

3.1 外部IDP連携の設定ページを開き

GMOトラスト・ログインの管理ページログインし、設定 - オプション機能 - 設定 (外部IDPの横)をクリックして外部IDP連携の設定ページを開きます。

外部IDP連携設定ページへ

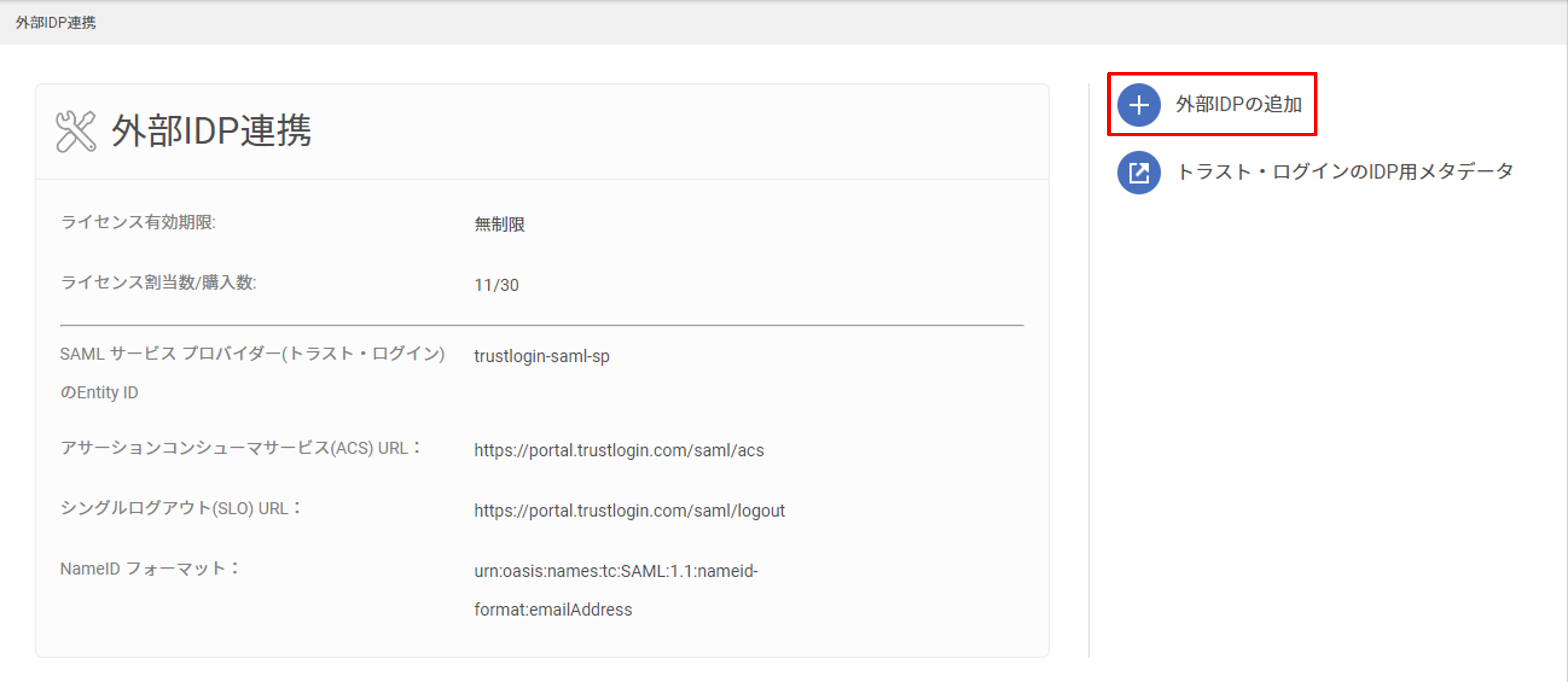

3.2 外部IDPを追加

外部IDPの設定ページで、外部IDPの追加 をクリックします。

外部IDPの追加

ステップ2でダウンロードしたIDPメタデータファイルを開き、情報を取得します。こちらは例です。

<md:EntityDescriptor xmlns="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="https://facelogin.japancv.co.jp/realms/idp-abcd1234">

<md:IDPSSODescriptor WantAuthnRequestsSigned="true" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:KeyDescriptor use="signing">

<ds:KeyInfo>

<ds:KeyName>L7ei2fxMq7Vk1frt_0EAqT72g9cUHrzsRm1l9AFhVNk</ds:KeyName>

<ds:X509Data>

<ds:X509Certificate>MIICpzCCAY8CBgGE6nnjjjANBgkqhkiG...qnInjWrg=

</ds:X509Certificate>

</ds:X509Data>

</ds:KeyInfo>

</md:KeyDescriptor>

<md:ArtifactResolutionService Binding="urn:oasis:names:tc:SAML:2.0:bindings:SOAP" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml/resolve" index="0"/>

<md:SingleLogoutService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"/>

<md:SingleLogoutService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"/>

<md:SingleLogoutService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Artifact" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"/>

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:persistent</md:NameIDFormat>

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat>

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat>

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat>

<md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"/>

<md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"/>

<md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:SOAP" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"/>

<md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Artifact" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"/>

</md:IDPSSODescriptor>

</md:EntityDescriptor>以下のフィールド名を検索します。

- SAML:2.0:bindings:HTTP-POST、例:

https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/samlをSSO URLとして入力 - entityID、例:

https://facelogin.japancv.co.jp/realms/idp-abcd1234をEntity IDとして入力 - X509Certificate、例:

MIICpzCCAY8CBgGE6nnjjjANBgkqhkiG...qnInjWrg=をSAML IDプロバイダー証明書として入力

GMOトラスト・ログインの「SAML IDプロバイダー作成」ページに上記の値を入力します。IDPの名前を設定し、[**登録**] をクリックして外部IDPの登録を完了します。

SAML IDプロバイダー作成

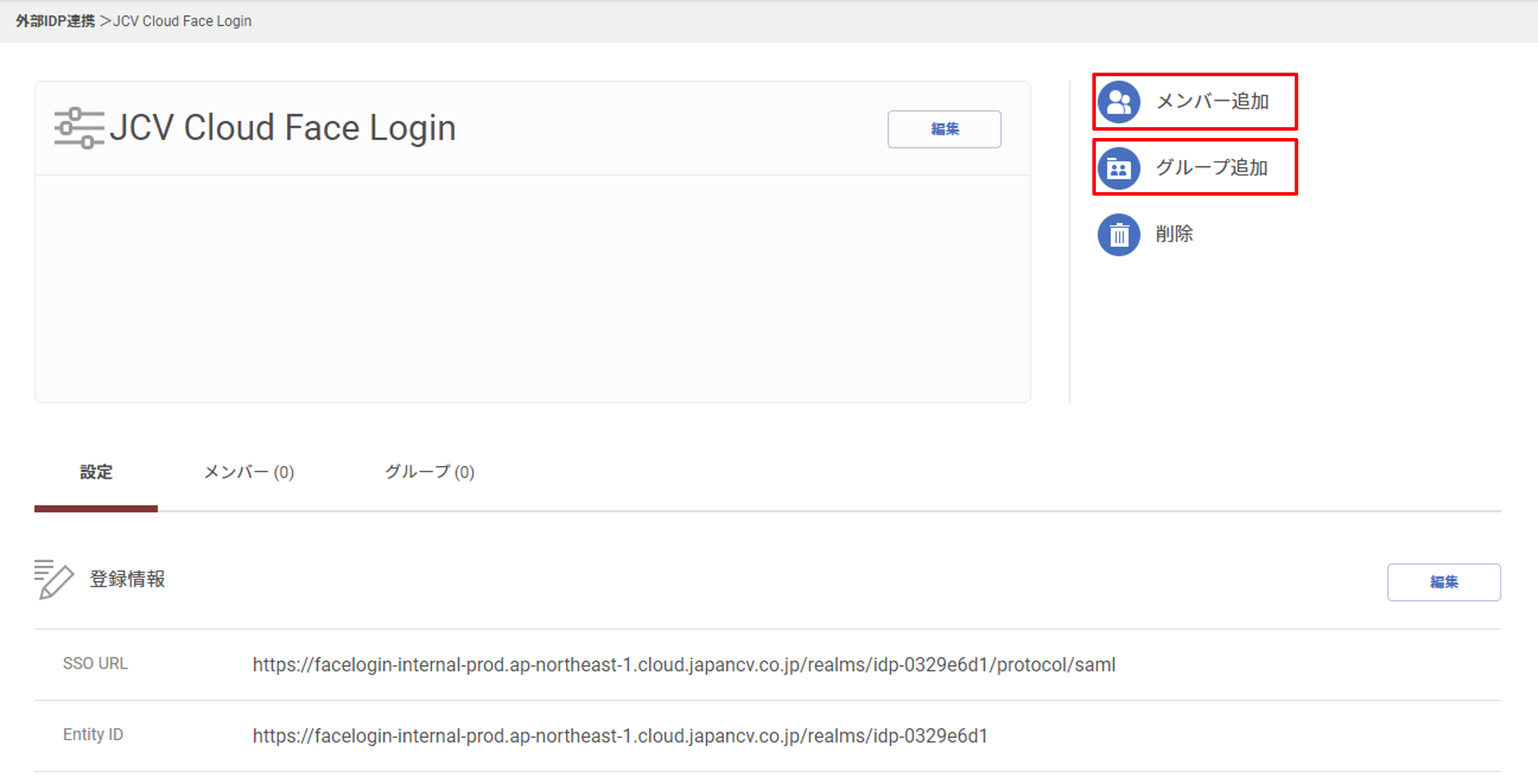

ステップ4. メンバー/グループ追加

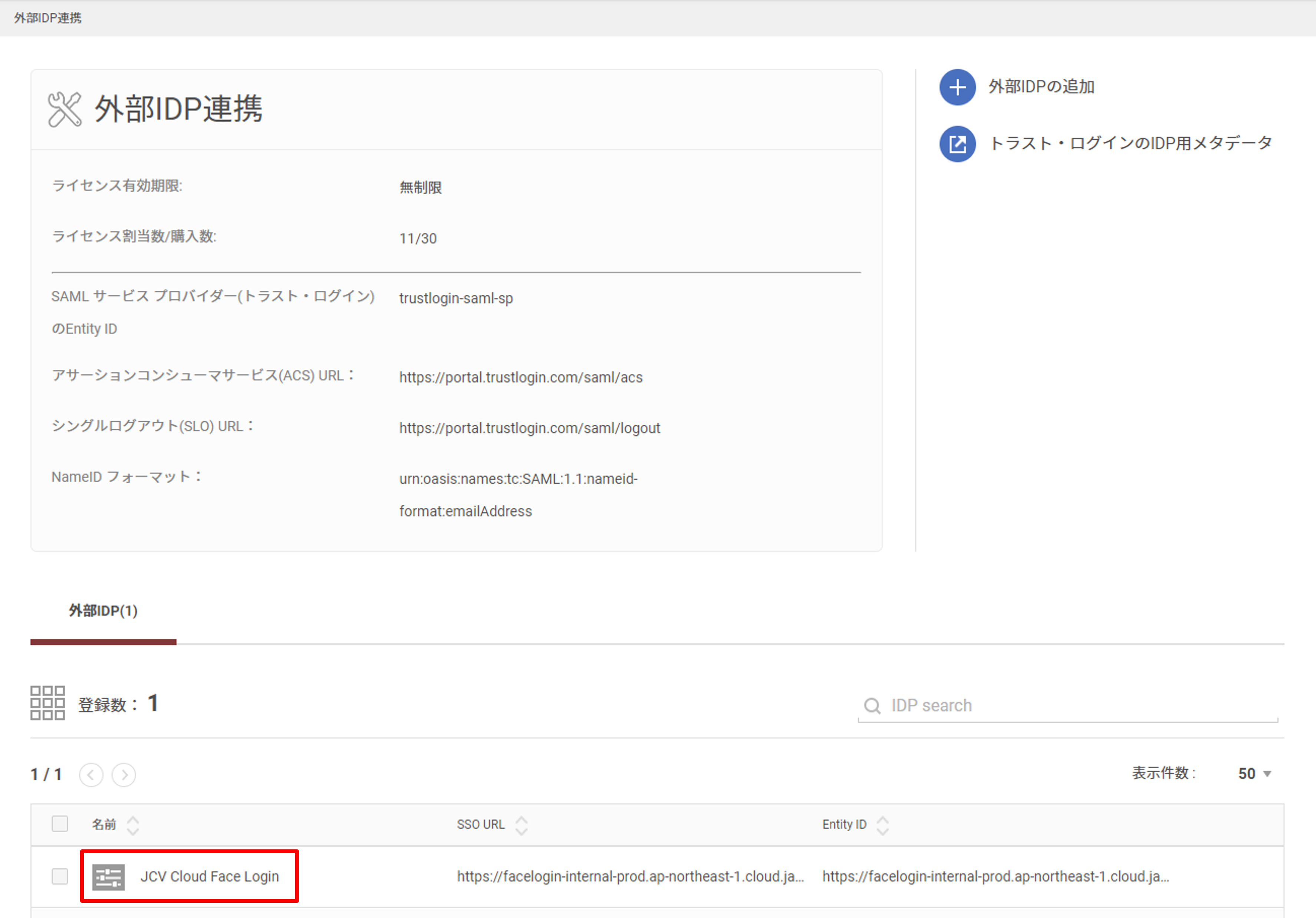

外部IDP一覧にあるステップ3で作成した外部IDPをクリックします。

外部IDP一覧

メンバー追加またはグループ追加をクリックして、メンバーをIDPに割り当てます。

メンバー/グループ追加

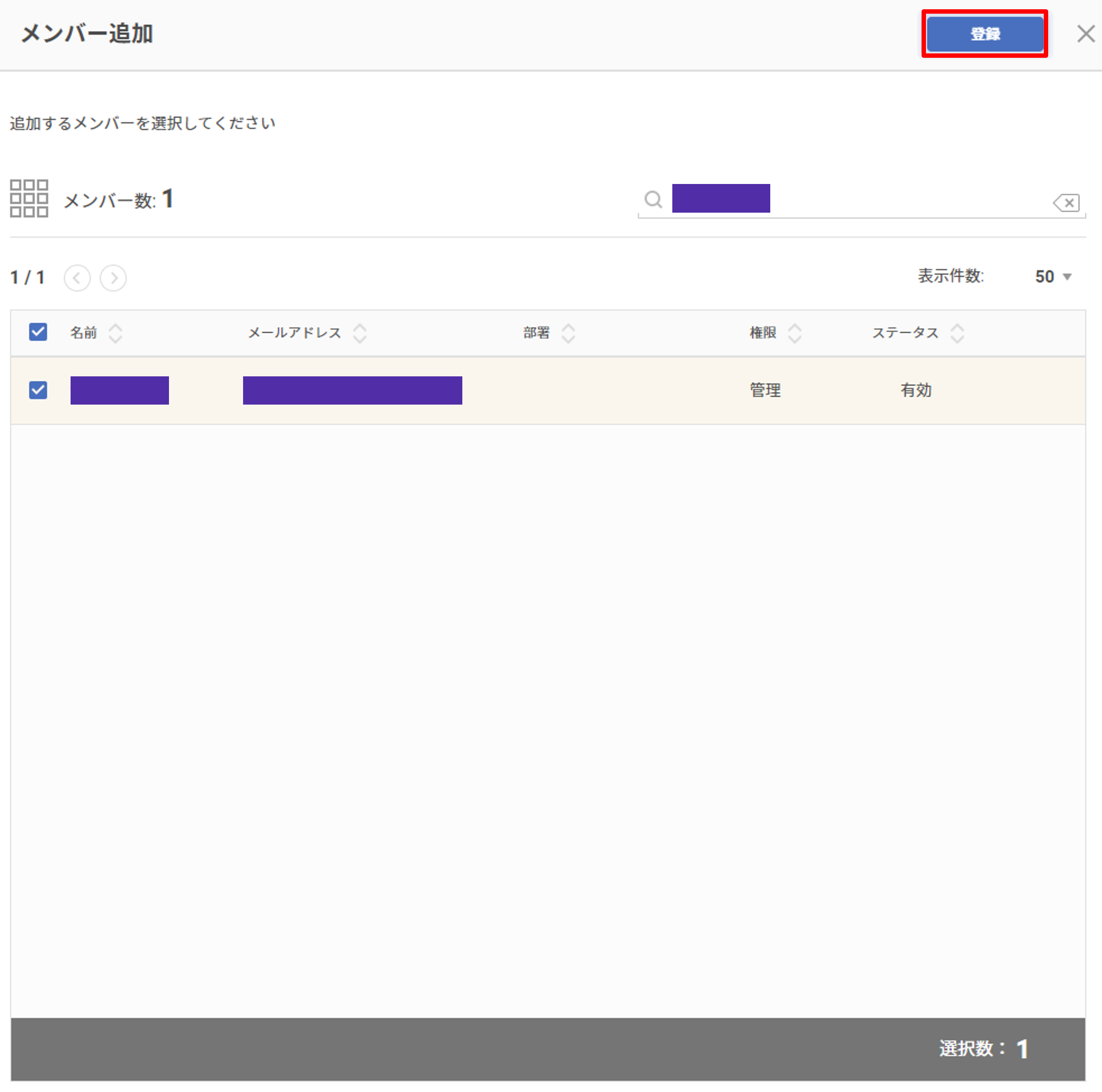

検索バーでメンバー/グループ名をフィルターし、対象のメンバー/グループを選択し、登録 ボタンをクリックします。

メンバー/グループを割り当て

以上で、設定が完了します。

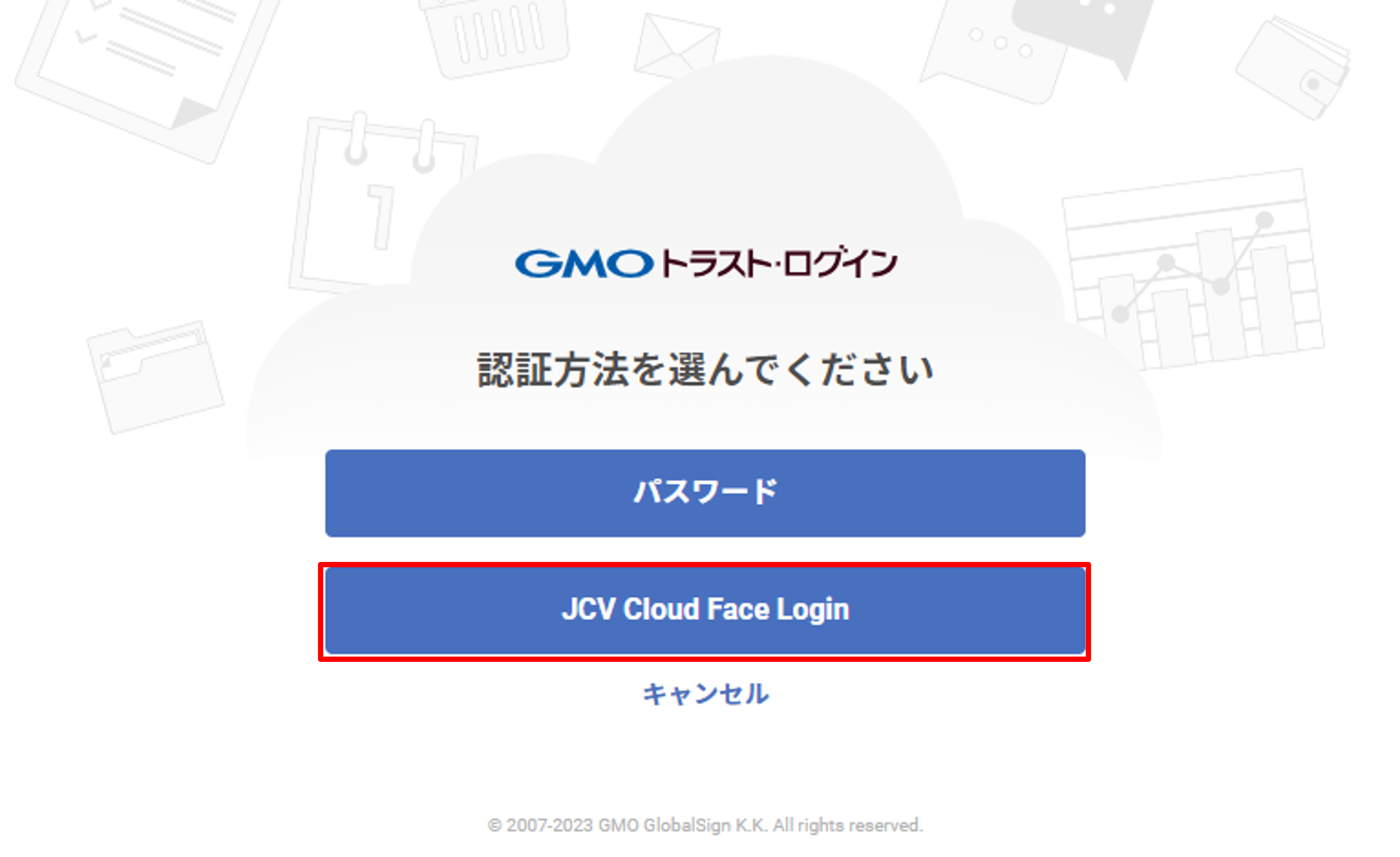

設定を確認する

ログアウトして、https://portal.trustlogin.com/users/sign_in に再アクセスします。「JCV Cloud Face Login」を選択すると、上記の設定が正しければ、顔ログインページにリダイレクトされます。

Face Loginを選択

Updated 10 months ago