Microsoft 365

このページでは、Face LoginをMicrosoft 365と統合するための詳細な手順について説明します。

事前準備

Microsoft 365 (Azure Active Directory) 接続をセットアップする前に、以下の項目をクリアしていることを確認してください。

ドメインの状態を確認

Microsoft 365管理センターを開き、既定以外のドメインが正常に有効になっていることを確認します。

Azure ADモジュールをインストールする

ヒントAzure ADモジュールを既にインストールした場合は、このセクションをスキップしてください。

管理者としてPowerShellを開き、次のコマンドを実行してください。

Install-Module MSOnlineステップ1. SPメタデータファイルを取得

こちらから SP メタデータ ファイルをダウンロードしてください。

ステップ2. JCV Cloud Face Loginのクライアントを追加

クライアントの節を参照し、クライアントを追加します。

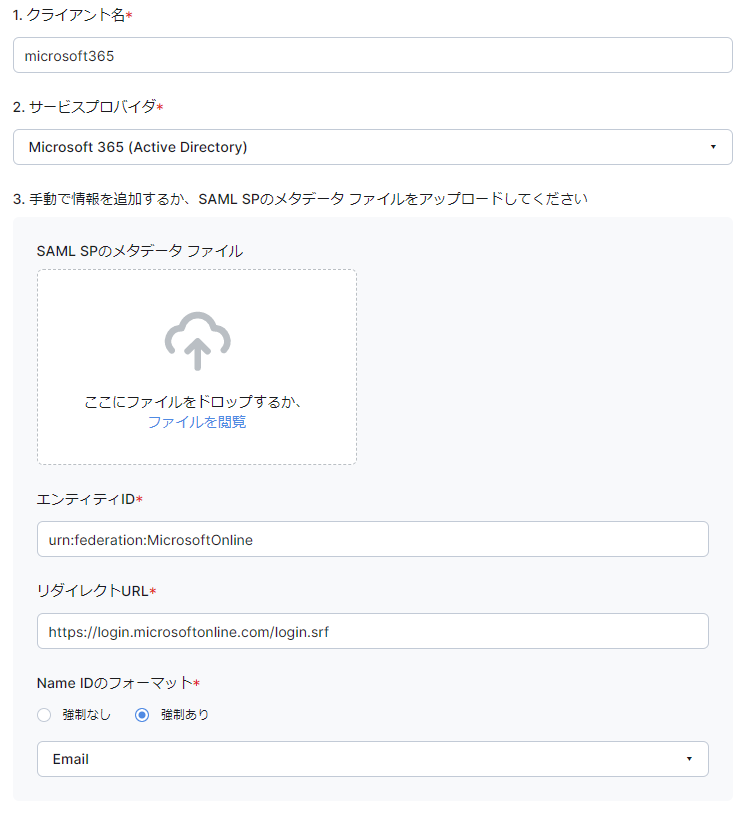

SPメタデータ ファイルを利用して、より効率的に設定することができます。

Name IDのフォーマットは、強制ありとEmailで設定してください。

Microsoft 365のクライアント設定例

ステップ3. IDP メタデータファイルを取得

JCV Cloud Face Login設定ページでXMLファイルをダウンロードしてください。詳細はIDP情報をご参照ください。

ステップ4. Microsoft PowerShellでコマンドを実行

Windows OSのコンピューターで、Microsoft PowerShellを管理者として起動していることを確認してください。

4.1 Azure Active Directoryに接続する

PowerShellで次のコマンドを実行します。

Connect-MsolService成功すると、Microsoft アカウントのサインイン ページが表示されます。アカウント情報を入力してMicrosoftにログインします。

Microsoftログイン

4.2 ドメインを取得

PowerShellで次のコマンドを実行します。

Get-MsolDomainこちらは例です。

Name Status Authentication

---- ------ --------------

japancvorg.onmicrosoft.com Verified Managed

japancv.xyz Verified Managed成功するとドメインの一覧が返ってきます。対象ドメインのステータスがVerifiedになっていることを確認してください。

4.3 ドメイン設定をManagedに戻す

ドメインが既にFederatedに設定されている場合は、PowerShellで次のコマンドを実行してManagedに戻します。japancv.xyzを利用するドメインに置き換えてください。

$domain = "japancv.xyz"

Set-MsolDomainAuthentication -Authentication Managed -DomainName $domain4.4 ドメインをFederatedに設定する

IDPメタデータファイルを開き、情報を取得します。こちらは例です。

<md:EntityDescriptor xmlns="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="https://facelogin.japancv.co.jp/realms/idp-abcd1234">

<md:IDPSSODescriptor WantAuthnRequestsSigned="true" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:KeyDescriptor use="signing">

<ds:KeyInfo>

<ds:KeyName>L7ei2fxMq7Vk1frt_0EAqT72g9cUHrzsRm1l9AFhVNk</ds:KeyName>

<ds:X509Data>

<ds:X509Certificate>MIICpzCCAY8CBgGE6nnjjjANBgkqhkiG...qnInjWrg=

</ds:X509Certificate>

</ds:X509Data>

</ds:KeyInfo>

</md:KeyDescriptor>

<md:ArtifactResolutionService Binding="urn:oasis:names:tc:SAML:2.0:bindings:SOAP" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml/resolve" index="0"/>

<md:SingleLogoutService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"/>

<md:SingleLogoutService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"/>

<md:SingleLogoutService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Artifact" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"/>

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:persistent</md:NameIDFormat>

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat>

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat>

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat>

<md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"/>

<md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"/>

<md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:SOAP" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"/>

<md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Artifact" Location="https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"/>

</md:IDPSSODescriptor>

</md:EntityDescriptor>以下のフィールド名を検索します。

- SAML:2.0:bindings:HTTP-POST、例:

https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml - entityID、例:

https://facelogin.japancv.co.jp/realms/idp-abcd1234 - X509Certificate、例:

MIICpzCCAY8CBgGE6nnjjjANBgkqhkiG...qnInjWrg=

次の変数をXMLファイルの値に置き換えて、次のコマンドを実行します。

$ssoUrl = "https://facelogin.japancv.co.jp/realms/idp-abcd1234/protocol/saml"

$entity = "https://facelogin.japancv.co.jp/realms/idp-abcd1234"

$cert = "MIICpzCCAY8CBgGE6nnjjjANBgkqhkiG...qnInjWrg="

Set-MsolDomainAuthentication -Authentication Federated -DomainName $domain -ActiveLogOnUri $ssoUrl -PassiveLogOnUri $ssoUrl -IssuerUri $entity -LogOffUri $ssoUrl -SigningCertificate $cert -PreferredAuthenticationProtocol SAMLP成功すると、エラーメッセージは表示されません。

4.5 不変IDを使用するようにユーザーを設定する

PowerShellで次のコマンドを実行します。japancv.xyzを利用するドメインに置き換えてください。

Get-MsolUser | ?{ $_.UserPrincipalName.EndsWith("japancv.xyz") } | %{ Set-MsolUser -UserPrincipalName $_.UserPrincipalName -ImmutableId $_.UserPrincipalName }成功すると、エラーメッセージは表示されません。

失敗した場合、ユーザーを1つずつ設定することもできます。[email protected]を利用するユーザーメールに置き換えてください。

Set-MsolUser -UserPrincipalName [email protected] -ImmutableId [email protected]以上で、設定が完了します。

設定を確認する

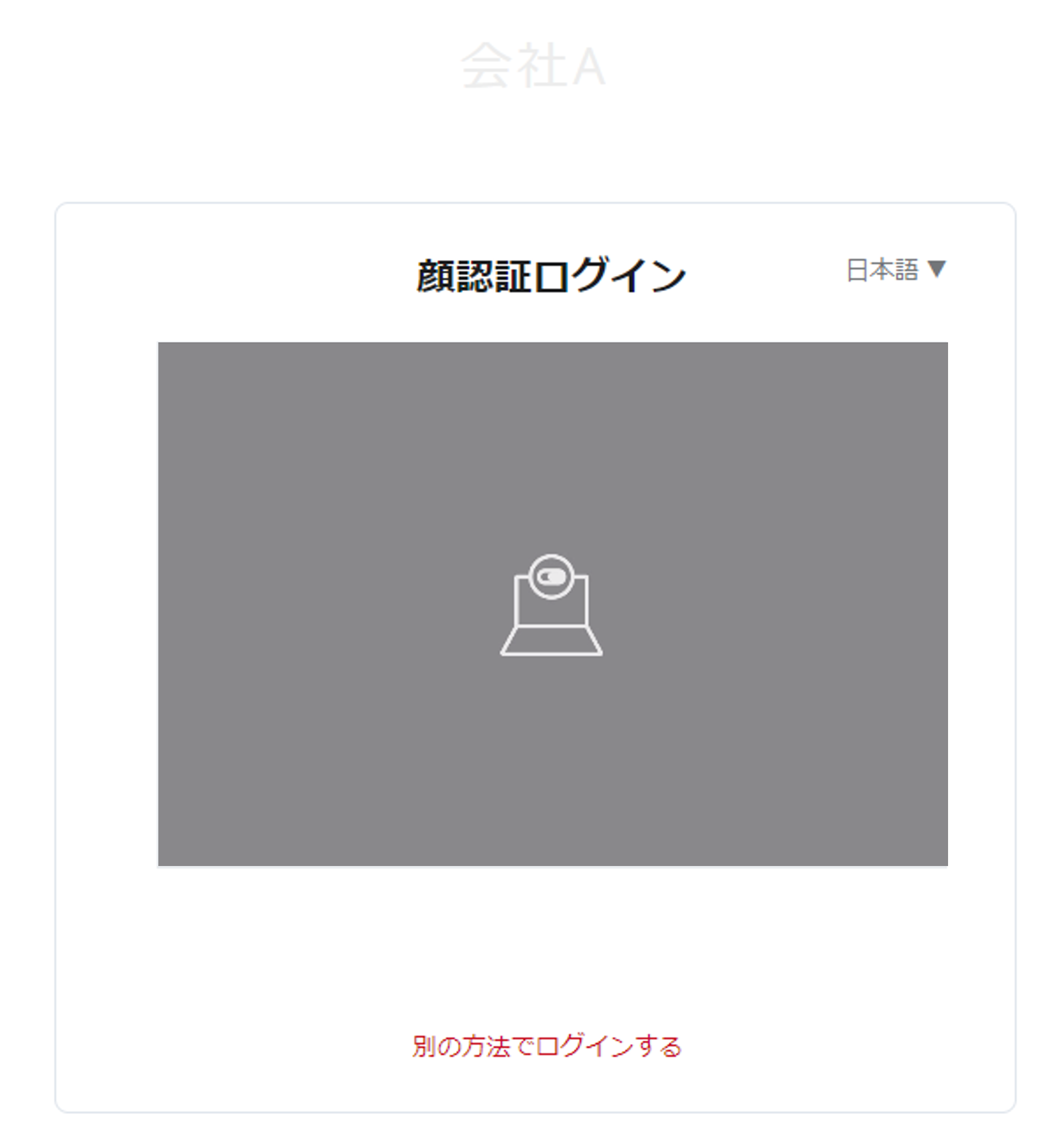

https://office.com/開きます。上記の設定が正しければ、Face Loginのログインページにリダイレクトされます。

Face Loginのログインページ

統合を解除

統合を解除にするには、ドメインをFederated状態からManagedに復元します。

Windows OSのコンピューターで、Microsoft PowerShellを管理者として起動していることを確認してください。

PowerShellで次のコマンドを実行します。

Connect-MsolService成功すると、Microsoft アカウントのサインイン ページが表示されます。アカウント情報を入力してMicrosoftにログインします。

PowerShellで次のコマンドを実行します。japancv.xyzを利用するドメインに置き換えてください。

$domain = "japancv.xyz"

Set-MsolDomainAuthentication -Authentication Managed -DomainName $domainUpdated 10 months ago