概念と用語

このページでは、ユーザーがサービスをよりよく理解するために、Identity Managerで使用されている概念と用語の説明を提供します。

ID (Identities)

ID(Identities)とは、顔認証の為の生体情報、顔写真、一意の外部ユーザーID、およびその他のメタデータ情報を含む個人データのレコードであり、Identity Managerサービスで管理されるリソースの主要なタイプです。IDは、サービス インスタンス レベルで管理され、異なるインスタンス間で共有することはできません。

顔認証ソリューションサービスを使用するには、IDは必要です。ほとんどのソリューションサービスでは、同じサービスリージョン内にIdentity Managerサービスインスタンスを使用する必要があります。Identity ManagerのIDを更新すると、ソリューションサービスに自動的に反映されます。

IDには、主キーとしてのユーザーIDが必要です。ユーザーIDは、組織の従業員IDまた顧客IDにすることが一般的です。このユーザーIDはサービスインスタンス内で一意である必要があり、IDが作成されると更新できません。そのユーザーIDを変更したい場合は、新しいユーザー IDでIDを追加してから、古いIDを削除してください。

グループ

(ID)グループは、ID管理および運用の目的で複数のIDを含めたコレクションの実体です。IDとグループの間に上下関係はありません。つまり、1種類のリソースを削除すると、マッピングが削除されるだけで、関連するリソースは削除されません。1つのIDは複数のグループに属することができ、1つのグループに複数のIDを含めることができます。そのため、ID管理の高い柔軟性を得られます。

以下の項目については、制限はありません。

- ユーザーが作成できるグループの数

- 1つのグループに追加できるIDの数(プランにIDの数量に制限があります)

- 1回のバッチ操作で、グループに追加/グループから削除できるIDの数

さまざまな視点からIDを分別する為のグループを作成することができます。一般的なものには、所属、場所、ランク、および参加時刻などがあります。グループは必須ではありませんが、Identity Managerに基づく一部のソリューションサービスでは非常に役立ちます。

テンプレート

IDテンプレートは、カスタマイズ可能なIDデータ構造です。各Identity Managerインスタンスには、その中のすべてのIDに適用されるテンプレートを1つのみ設定することができます。

テンプレート機能は2つの役割を果たします。

- IDストレージとして使用可能なデータフィールドの拡張

- 構造化データの使用を促進するために、データ入力の検証

1つのテンプレートには、ユーザーが設定カスタマイズ項目を最大20個を含めることができます。各項目には、使用する前に構成する必要があるいくつかの属性が含まれています。カスタマイズ項目設定の詳細については、テンプレートの章をご参照ください。カスタマイズ項目は、名前ではなく一意のIDによって内部的に管理されるため、作成後に各属性の更新も可能です。保存される値に影響はありません。カスタマイズ項目を削除すると、すべてのIDにこの項目に関連付けられた値が削除されます。そのため、削除には注意してください。

すべてのカスタマイズ項目は、個別ID操作ページの「追加情報」エリアに表示されます。テンプレート設定は、ユーザーがIDを追加または更新するたびに入力項目の型と値を検証することにより、IDデータベースに到達する前に検証チェッカーとして機能します。検証チェックは新しいエントリまたは更新する場合にのみ適用され、既存のデータはトレースバックしないことご注意ください。そのため、一部のIDデータ項目は、古いエントリであるため、更新されない限り一部のカスタマイズ項目に設定された規則に従わない場合があります。この設定は、Nullの設定を除いて、個別IDを追加または更新する用のOpenAPIエンドポイントにも適用されます。Nullの設定がOpenAPIに適用できな理由は、バックエンドサービスでのデータ解析の制限によるものです。よって、Nullable 設定は、GUIページにのみ適用されます。

IDプロビジョニング

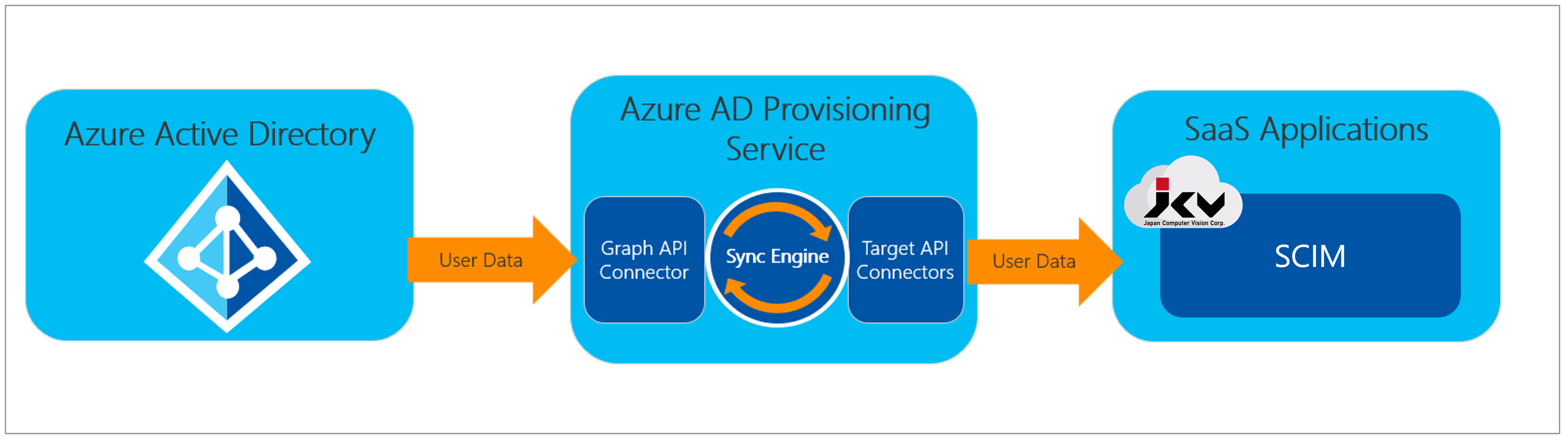

IDプロビジョニングは、異なるIDプロバイダー間でIDリソースの一貫性を自動的に維持するプロセスです。現代のビジネスが進化するにつれて、企業は現在、同じ従業員ベースに基づいて、人事、トレーニング、販売、オフィスシステムに複数のシステムを使用しています。メンテナンスと遅延のコストを削減するには、これらのさまざまなシステムにわたって単一のIDソースを持つ必要があります。一般的には、MicrosoftやGoogleなどの電子メールプロバイダーシステムをIDソースとして使用し、必要な情報を他のシステムに同期します。

JCV Cloudに関しては、システムは生体認証技術に基づいたデジタルおよび物理的なアクセス制御のために設計されています。IDプロビジョニングの受信側として機能する他のアプリケーションと同様に、Identity ManagerもSCIMに基づいたAzure ADプロビジョニングソリューションを提供します。

SCIMでのIDプロビジョニング

SCIM サーバーとプロビジョニング設定を正しく設定すると、Azure AD上のIDの変更(追加、削除、更新)が、ユーザーが設定した頻度でIdentity Managerに反映されます。詳細はこちらの章をご参照ください。

Updated 10 months ago