SCIMサーバー(IDプロビジョニング)

このページでは、Microsoft Azure ADでのプロビジョニングを設立するためのSCIMサーバーのセットアップに関する詳細情報を提供します。

Identity Managerは、SCIMに基づいたAzure ADからのプロビジョニングソリューションを提供します。SCIM サーバーとプロビジョニング設定を正しく設定すると、Azure AD上のIDの変更 (追加、削除、更新)が、Identity Managerに反映されます。

ステップ1. SCIMサーバーを有効

画面上のSCIMサーバータブをクリックすると、SCIMサーバーの設定画面が表示されます。

SCIMサーバーを有効にするには、スイッチを有効に切り替えると、SCIMサーバーに関する詳細情報が表示されます。

ステップ2. Azure ADの管理コンソールを開く

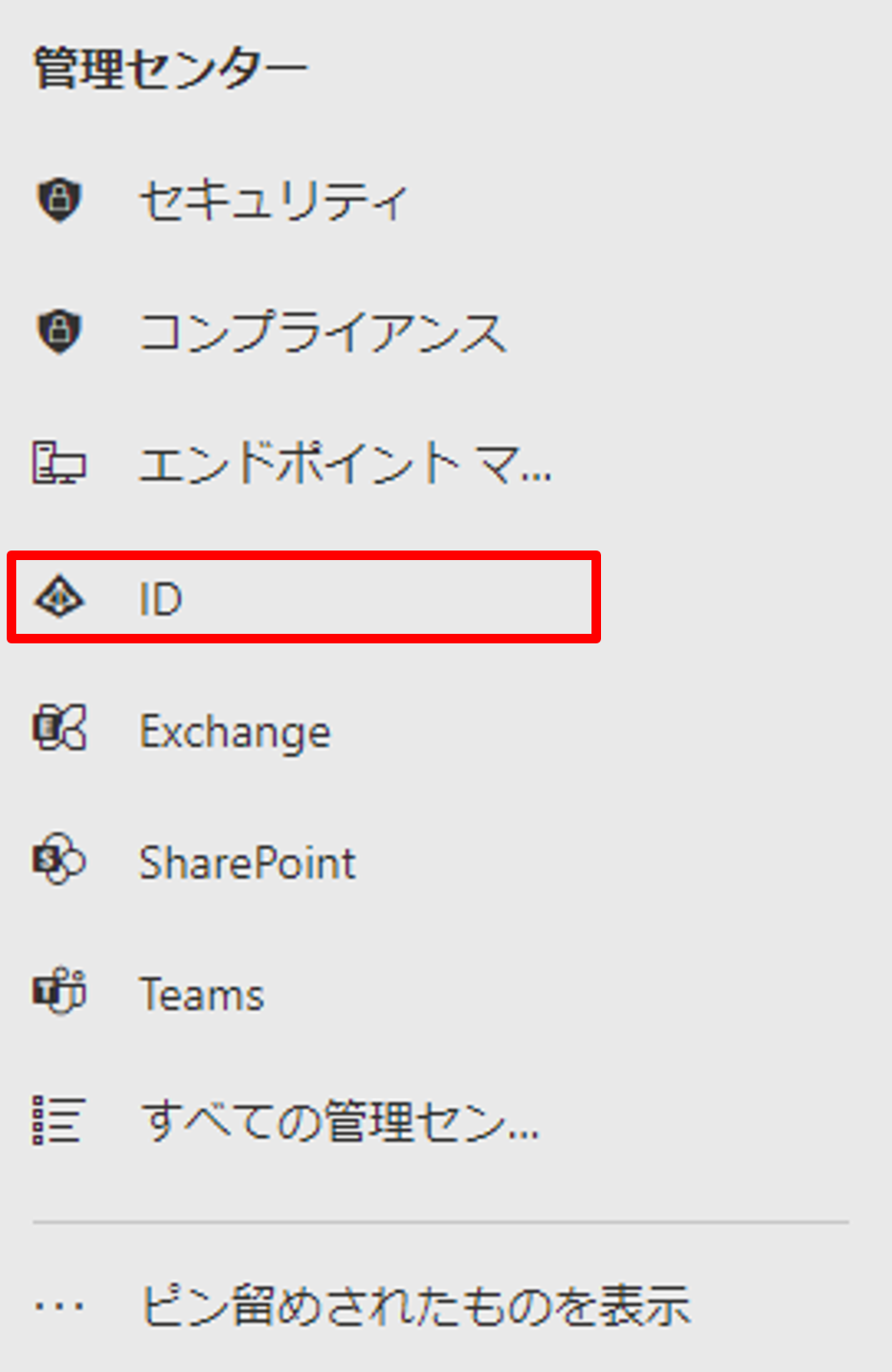

Microsoft 365 管理センターの画面にログインし、画面左側メニューのすべて表示をクリックし、利用可能なすべてのオプションを表示します。すべての項目が表示されたら、管理センターの中のIDをクリックしてAzure ADコンソールが表示します。

Azure ADコンソールへ

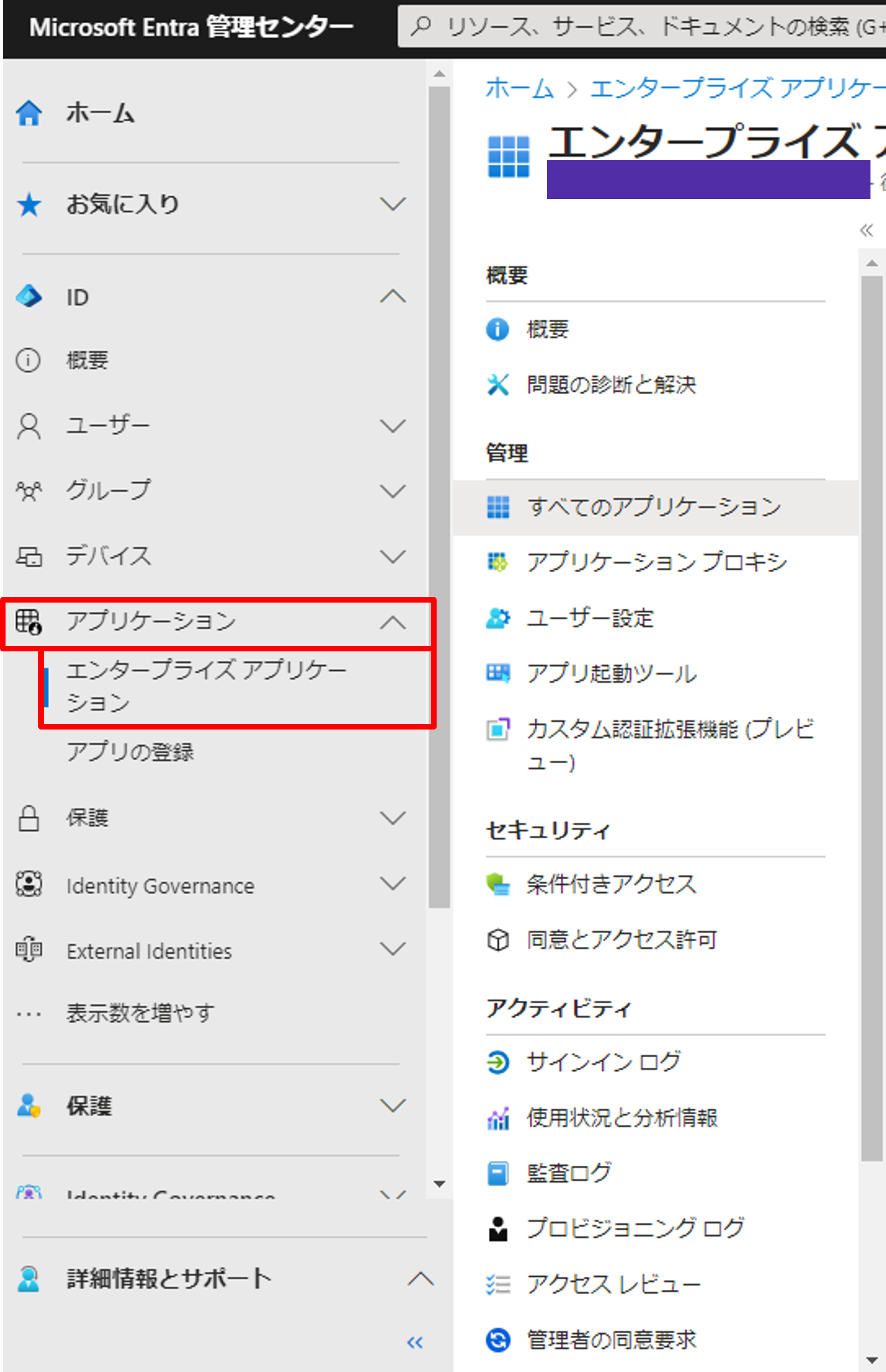

Azure ADコンソール(Microsoft Entra 管理センター)の左側で、IDカテゴリの下にあるアプリケーション - エンタープライズ アプリケーションをクリックしてください。

アプリケーション設定画面

ステップ3. プロビジョニング用のアプリケーションを追加

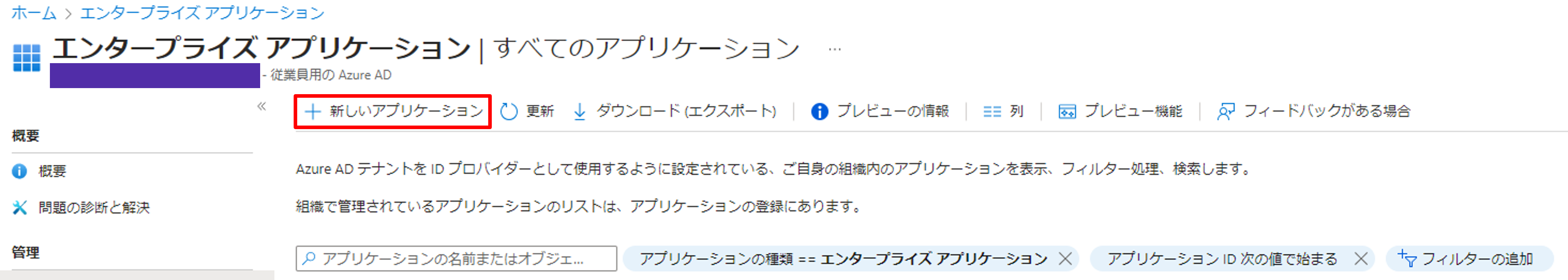

エンタープライズ アプリケーション画面の上部にある+ 新しいアプリケーションをクリックしてください。

新しいアプリケーションを作成

独自のアプリケーションの作成をクリックすると、画面の右側に独自のアプリケーションの作成ページが表示されます。アプリの名前を入力し、ギャラリーに見つからないその他のアプリケーションを統合する (ギャラリー以外) のオプションを選択し、作成 をクリックしてアプリケーションを作成してください。ここでは例として「JCV Cloud」を使用します。任意の名前に変更できます。

アプリケーションを作成

アプリケーションの作成には時間がかかる場合があります。お待ちください。

ステップ4. ユーザーとグループを割り当て

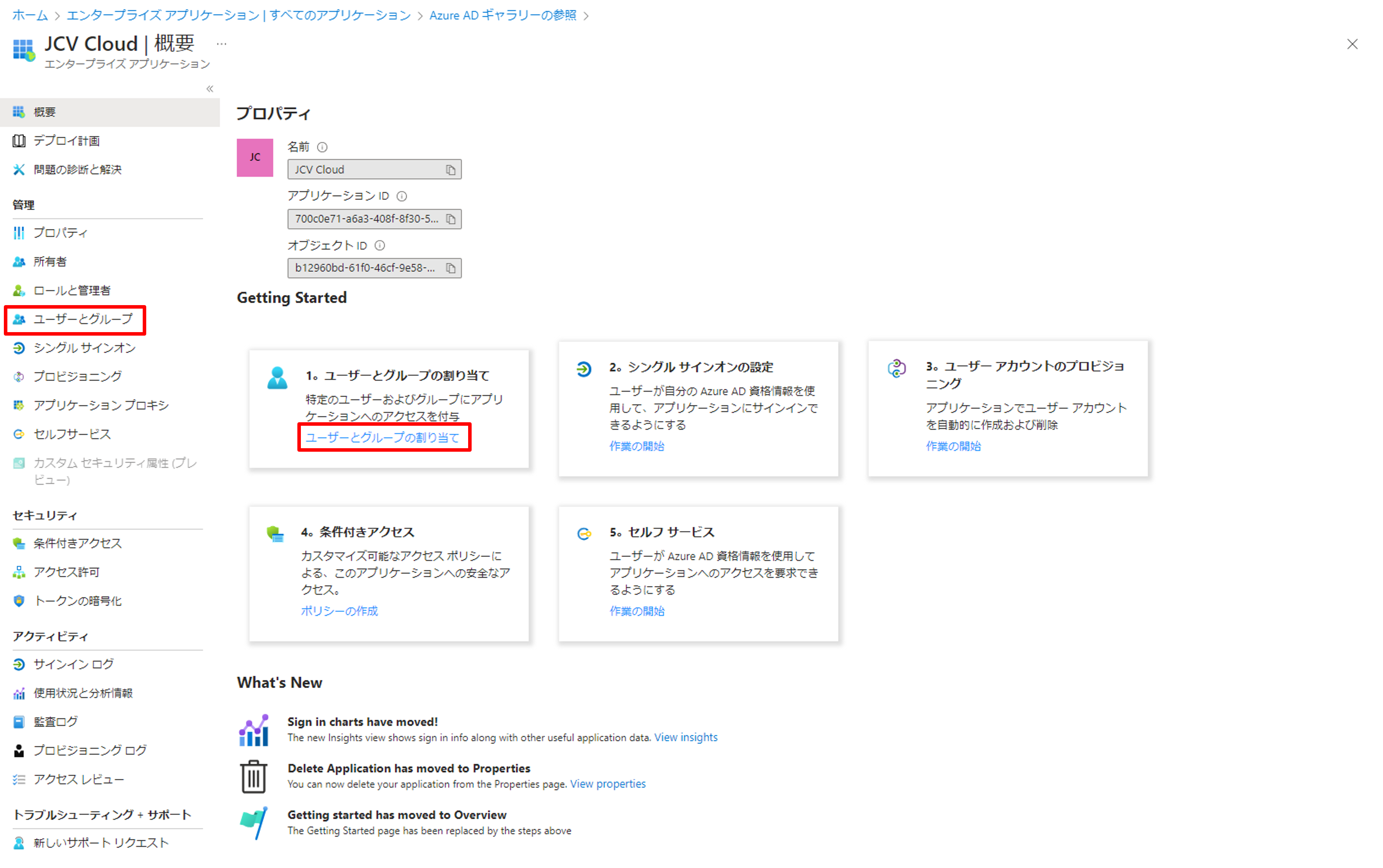

アプリケーション作成後、アプリケーションの概要画面で1 ユーザーとグループの割り当てをクリックしてください。

ユーザーとグループの割り当て

ユーザーまたはグループの追加をクリックしてください。

ユーザーまたはグループの追加

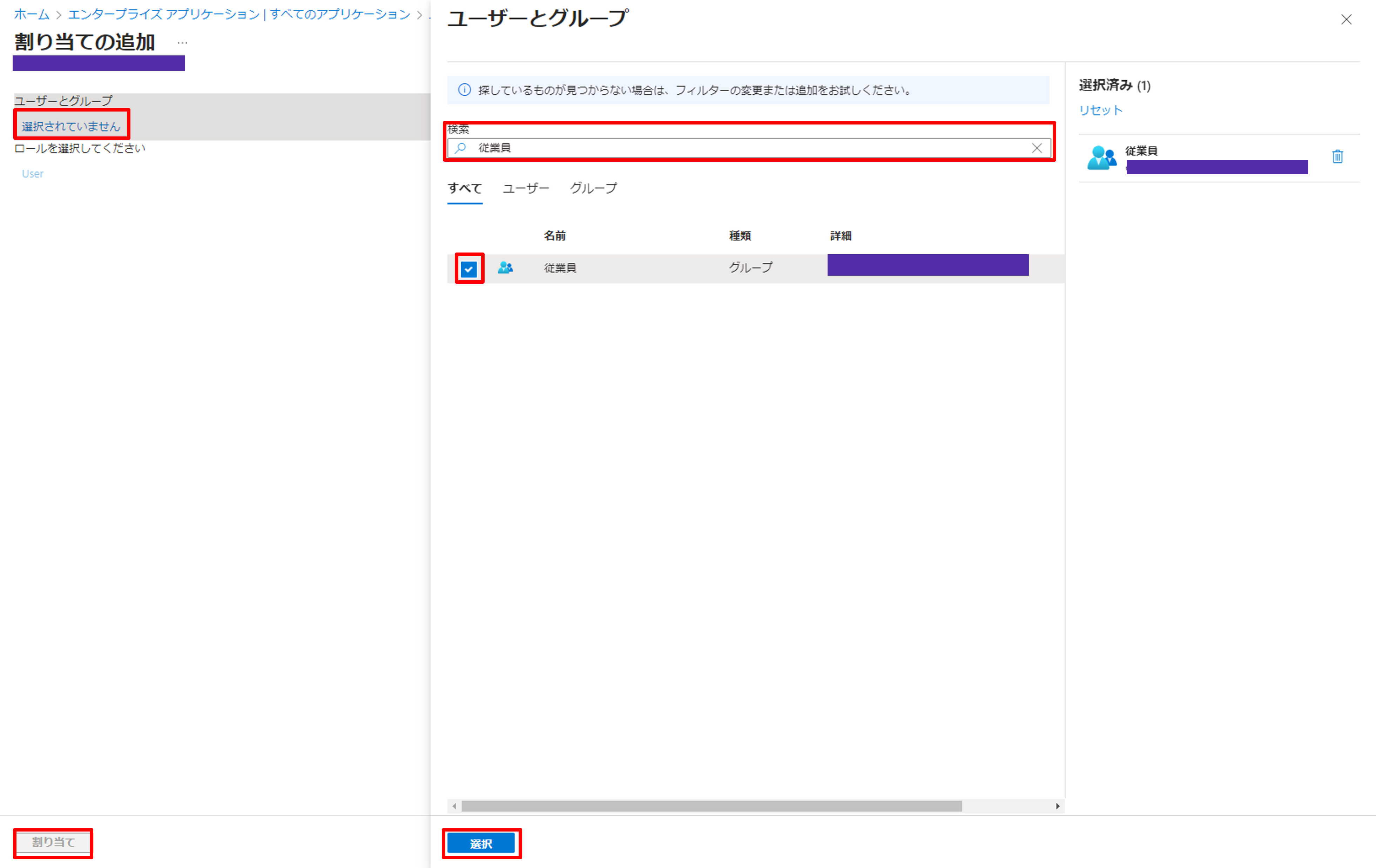

まず選択されていませんをクリックし、検索バーにキーワードを入力し、対象のグループまたはユーザーを選択します。次に、選択をクリックして選択内容を適用し、割り当てをクリックして保存します。

ユーザー/グループ割り当てを保存

ステップ5. 管理者資格情報を登録

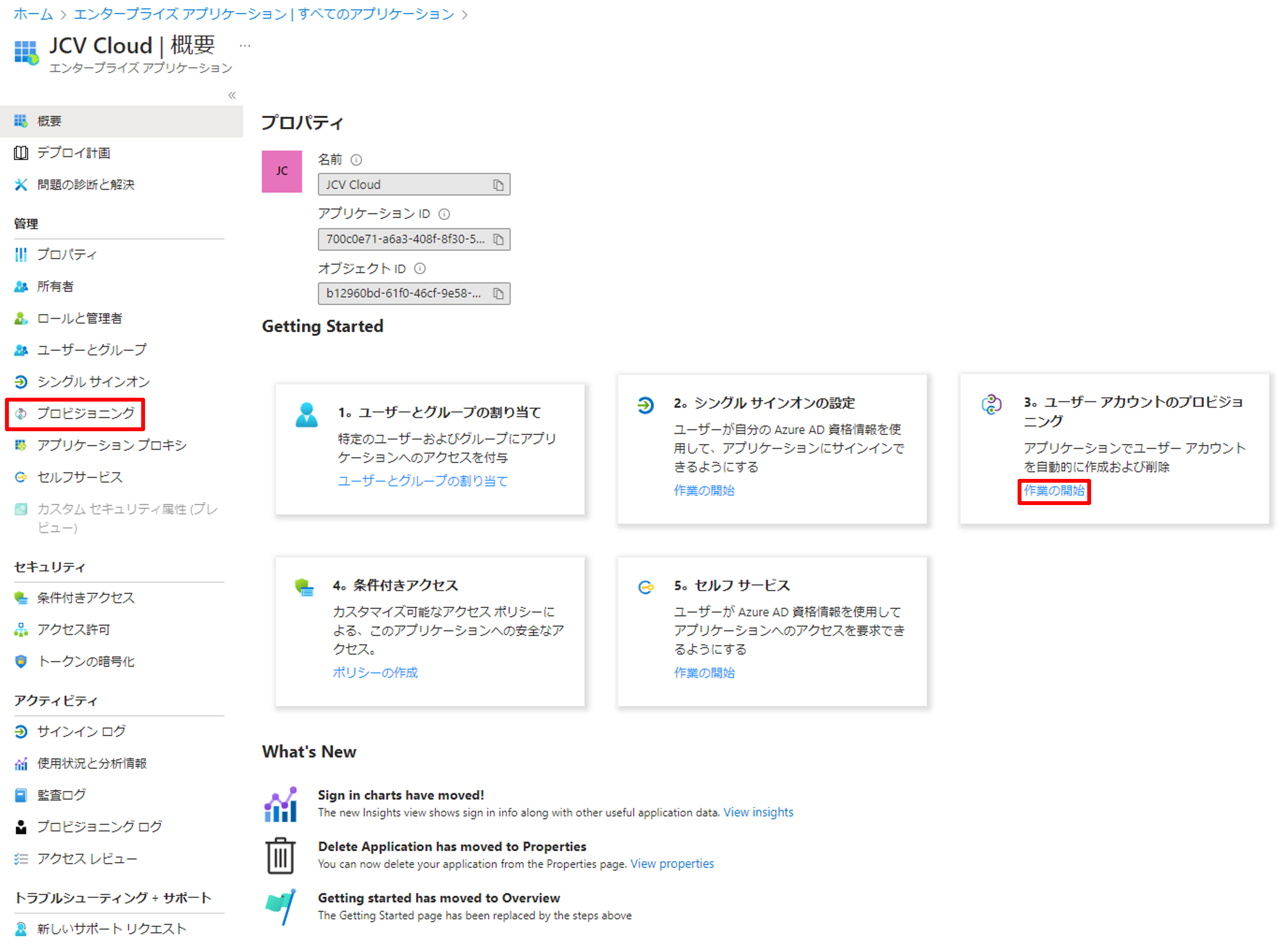

メニューの左側にあるプロビジョニングをクリックするか、「3. ユーザー アカウントのプロビジョニング」の作業の開始をクリックしてください。

プロビジョニング作業の開始

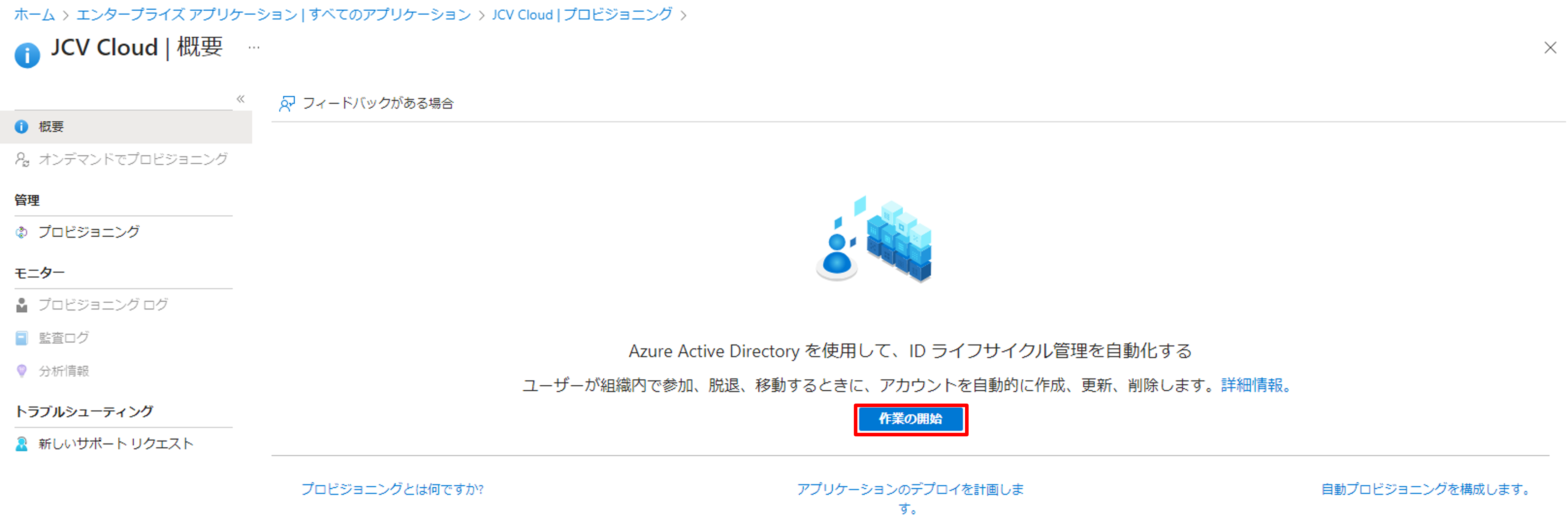

再度作業の開始をクリックしてください。

プロビジョニング設定画面へ

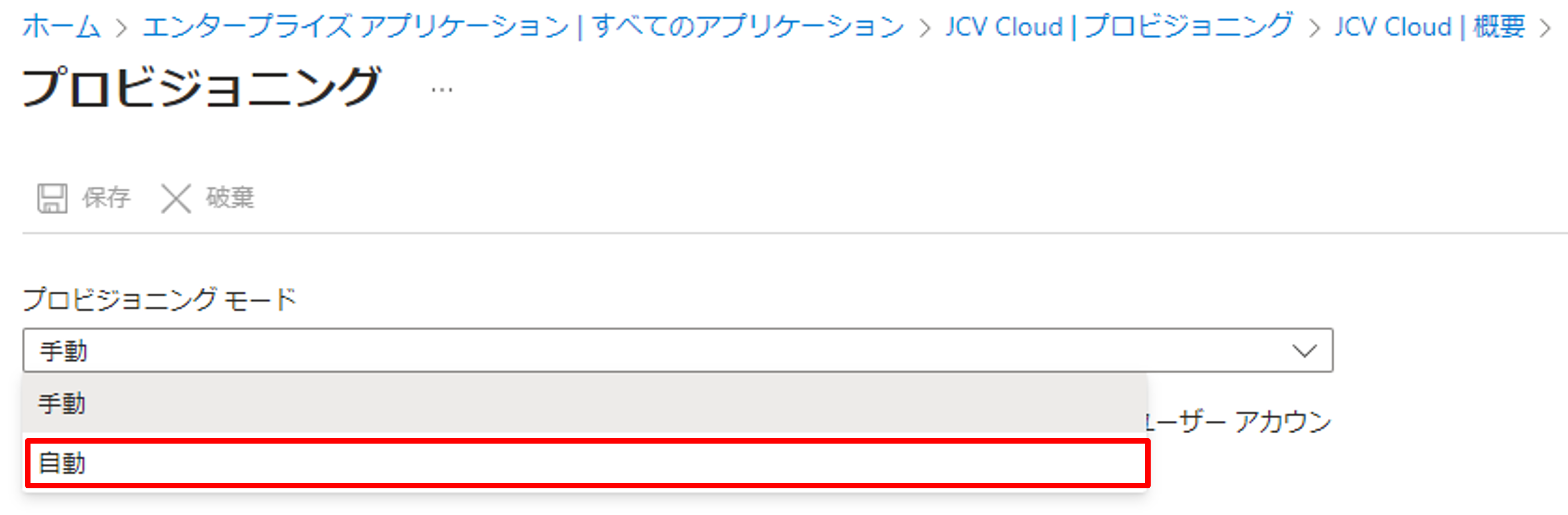

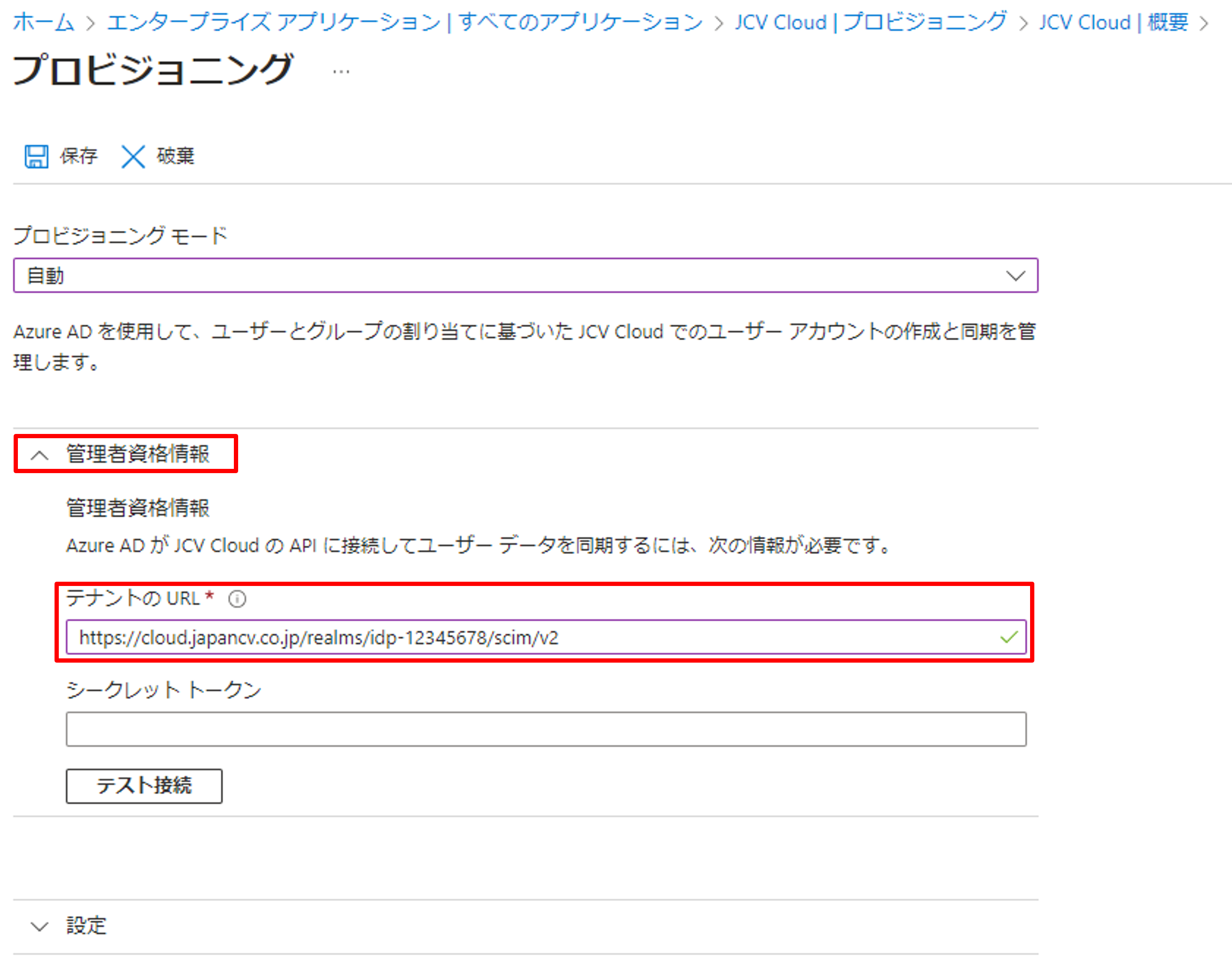

プロビジョニング モードのドロップダウンボックスを自動に切り替えます。

プロビジョニングモード

管理者資格情報をクリックして設定項目を展開します。

JCV Cloud上ステップ1で作成したSCIMサーバーページに移動します。JCV CloudページからサーバーエンドポイントURLをコピーし、Azure ADページのテナントのURLのテキストボックスに貼り付けます。

テナントURL設定

JCV Cloud上の手順1で作成したSCIMサーバー ページに再度移動します。サーバーアクセストークンの下にある生成ボタンをクリックしてください。

サーバーアクセストークンを生成

トークンの有効期限についてシステムの制限により、プロビジョニング用のトークンは10時間しか利用できません。

新しい利用可能なトークンを継続的に生成するには、OpenAPIエンドポイントPOST /provisioning/tokenを使用してください。

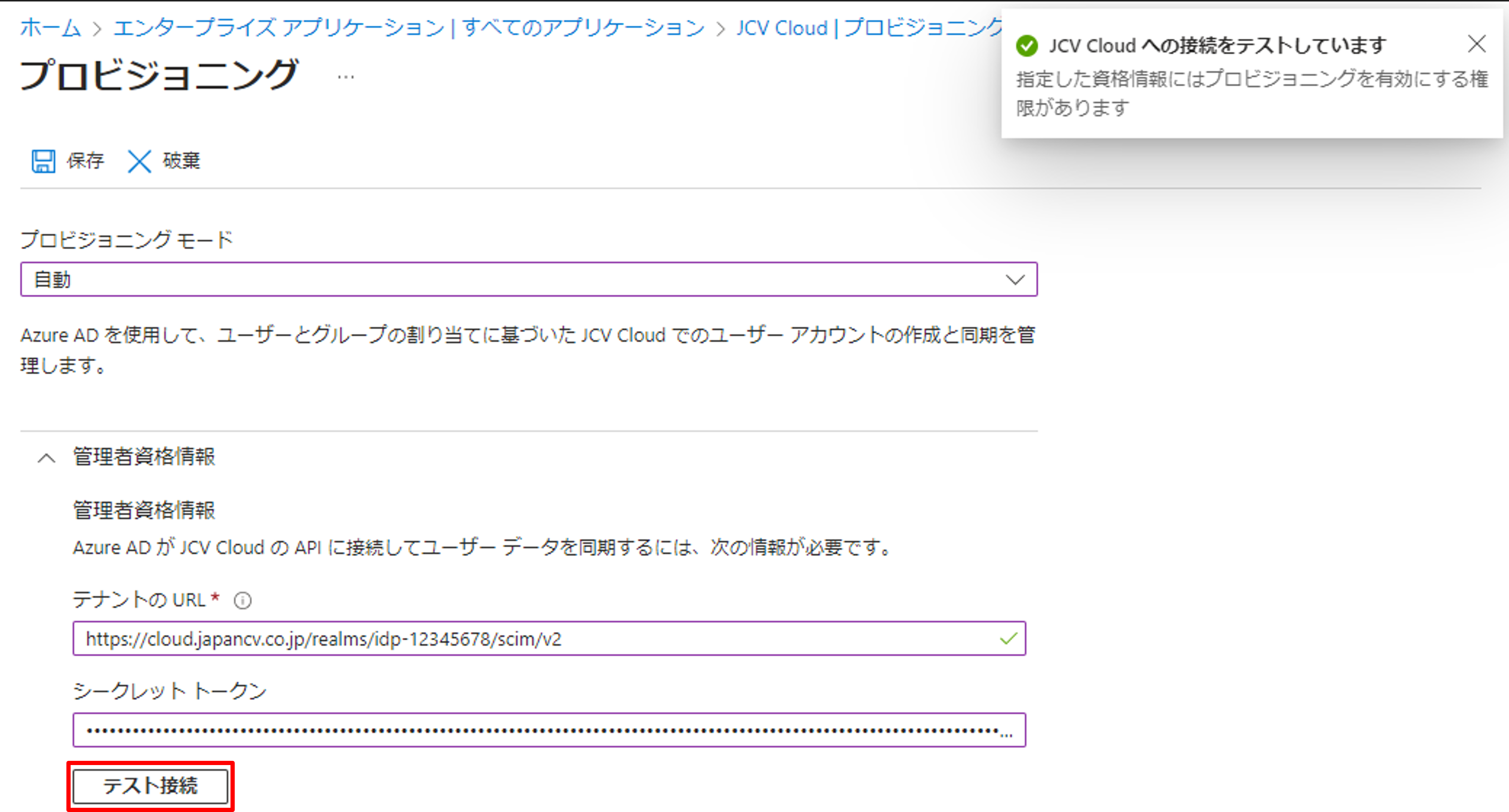

トークンをコピーして、Azure ADページのシークレット トークンテキストボックスに貼り付けます。

接続をテストするには、テスト接続をクリックします。成功すると、右上のエリアに成功のメッセージボックスが表示されます。

テスト接続

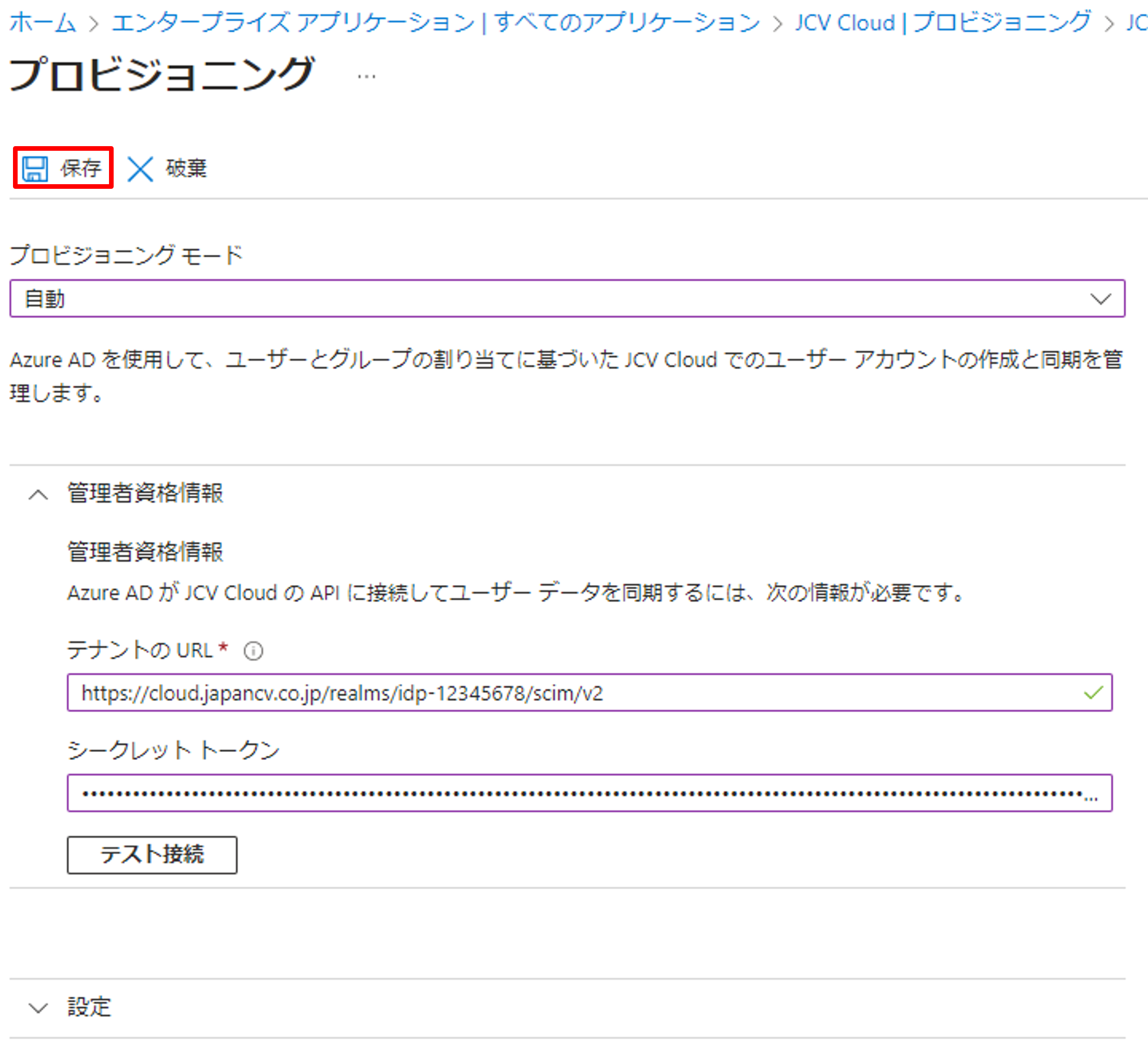

画面上部のエリアで保存をクリックして、管理者資格情報の設定を終了します。

管理者資格情報を保存

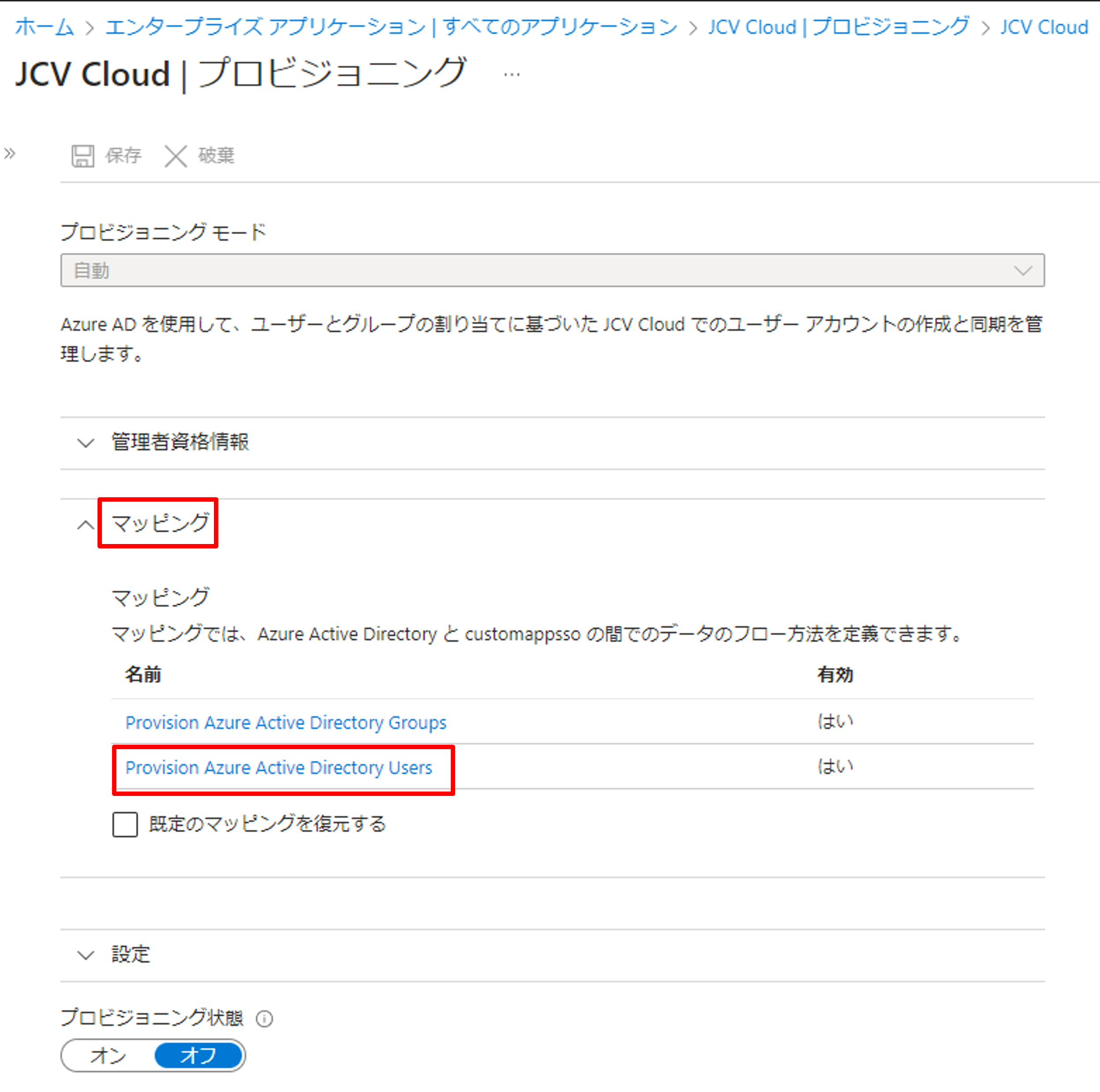

ステップ6. マッピング設定

管理者認証情報設定が保存されると、追加の設定項目「マッピング」がプロビジョニング設定に表示されます。設定が間違っているとIDのプロビジョニングが失敗する可能性があるため、手順に従って設定してください。

タブをクリックして設定を展開します。 自動生成されるマッピングには、グループとユーザーの二種類があります。グループマッピングはそのまま使用できますが、ユーザーのマッピングに設定変更が必要です。Provision Azure Active Directory Usersをクリックしてください。

ユーザーマッピングの設定へ

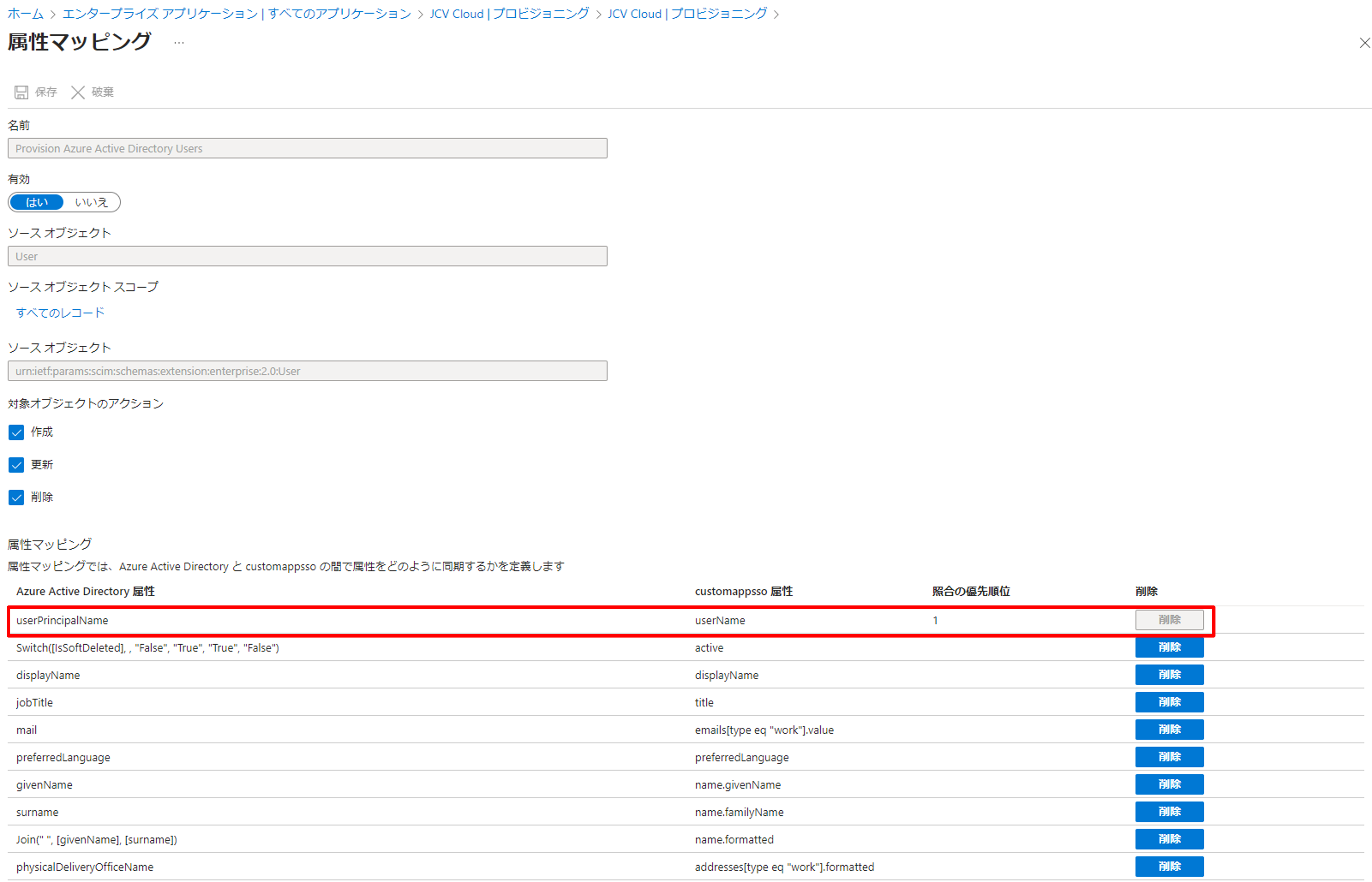

主キーのプロビジョニングから始めます。JCV Cloud Identity Managerでは、ユーザーID(通常は従業員 ID)がIDの一意の識別子として使用されます。Azure ADでは、メールアドレスがuserPrincipalNameおよび主キーとして設定されます。プロビジョニングを正常に進めるには、employeeIdフィールドがAzure ADに使用されていることを確認してください。userPrincipalName行をクリックして設定ページに入ります。

userPrincipalNameの設定へ

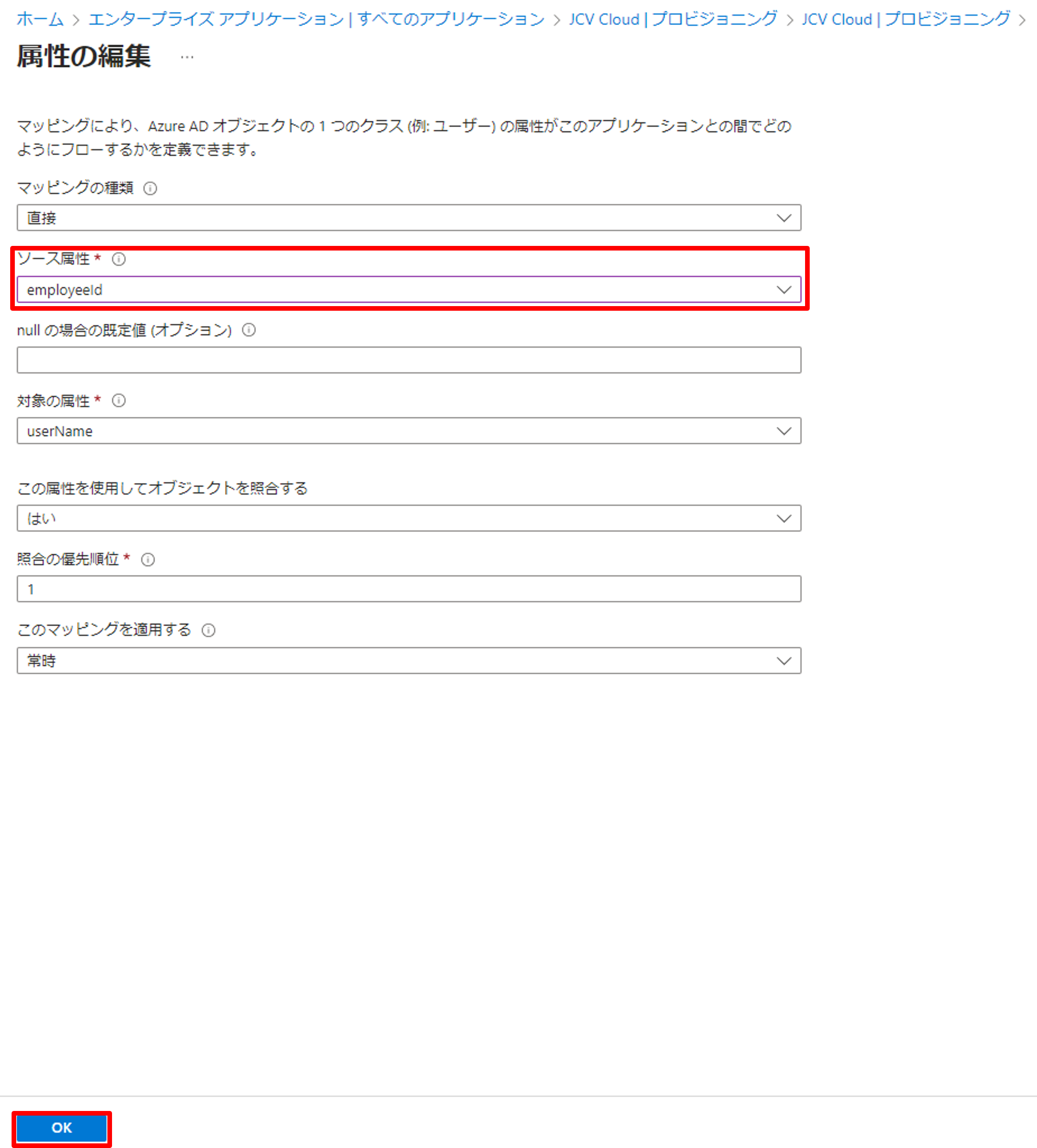

ソース属性をemployeeIdに変更し、OKをクリックしてください。

employeIdを適用

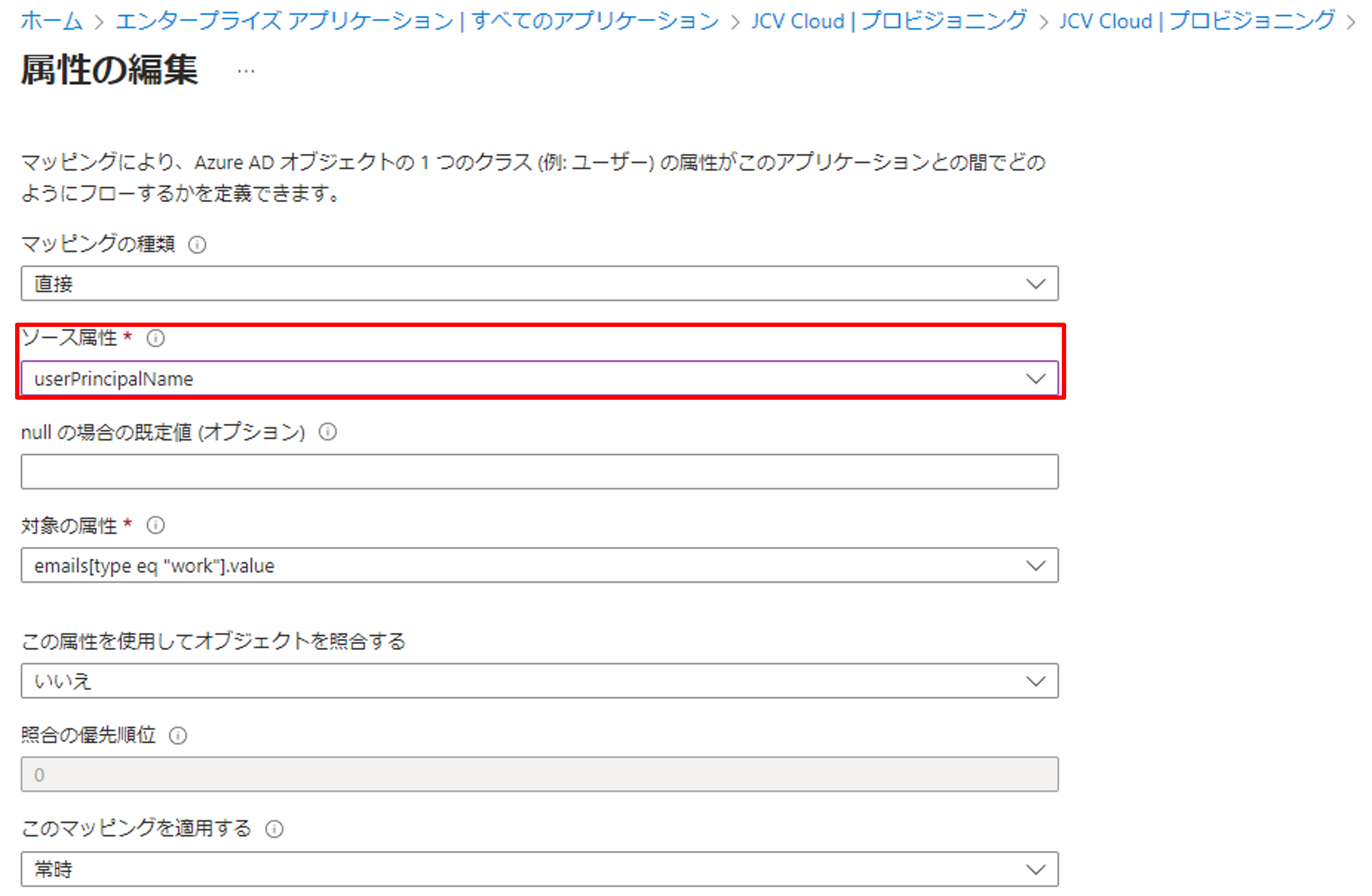

次に、メールのマッピングを変更します。 mailをクリックし、ソース属性をuserPrincipalNameに設定します。

email設定

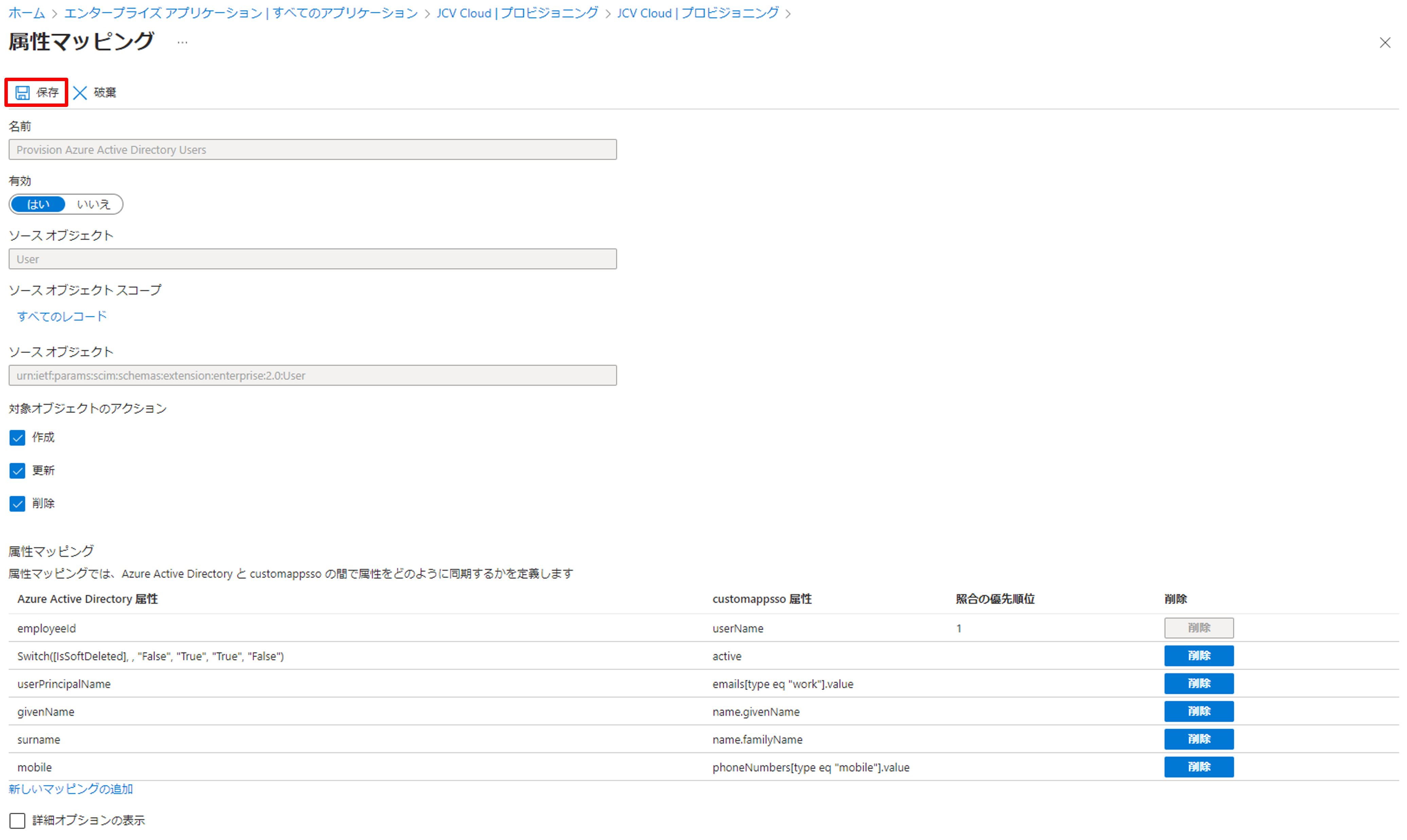

属性マッピングページに戻り、次の項目以外のすべてのマッピング項目を削除してください。保存をクリックして、属性マッピングの設定を終了します。

属性マッピング

マッピング設定を検証するには、要求時にプロビジョニングする 機能を利用することで、Azure ADの個別ユーザーで確認できます。

ステップ7. プロビジョニングを有効

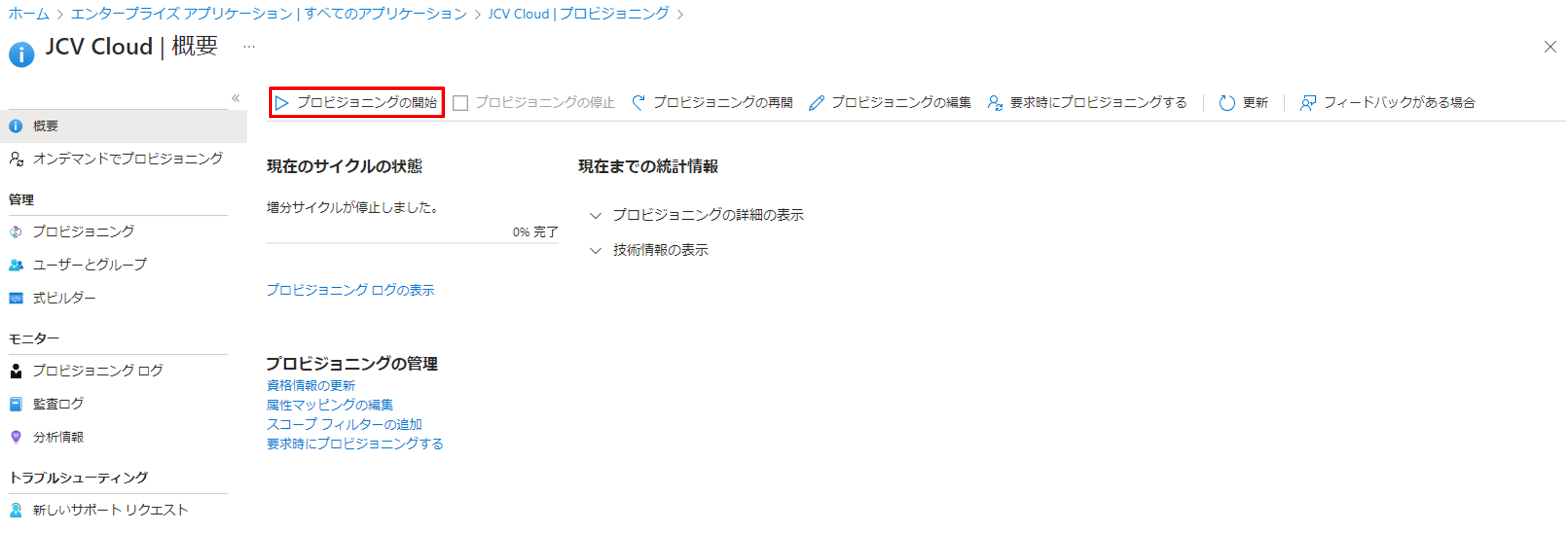

アプリケーションのプロビジョニングの概要画面に戻り、プロビジョニングの開始をクリックすると、プロビジョニングが開始されます。

プロビジョニングの開始

Updated 10 months ago